The Documentation Tanzu & OTKA

Contents

1. TANZU와 OKTA 연동

TANZU는 기본적으로 LDAPS 또는 OIDC와 연동이 가능합니다. 그 중에 OKTA 서비스를 활용하여 TANZU와 OKTA를 연동 하겠습니다. OKTA는 기본적으로 30일간 무료로 사용이 가능합니다.

2. OKTA 구성

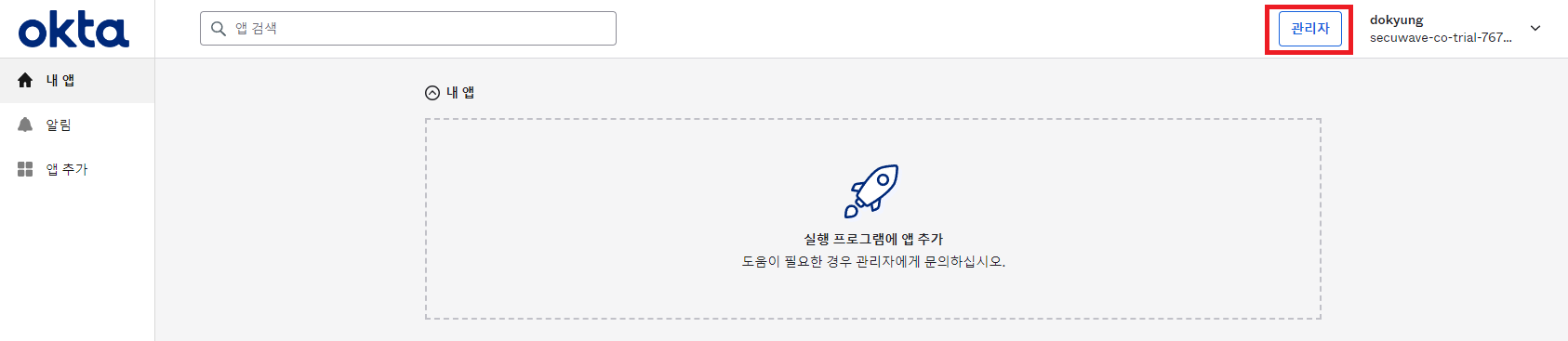

OKTA접속 후 관리자로 변경

관리자로 변경

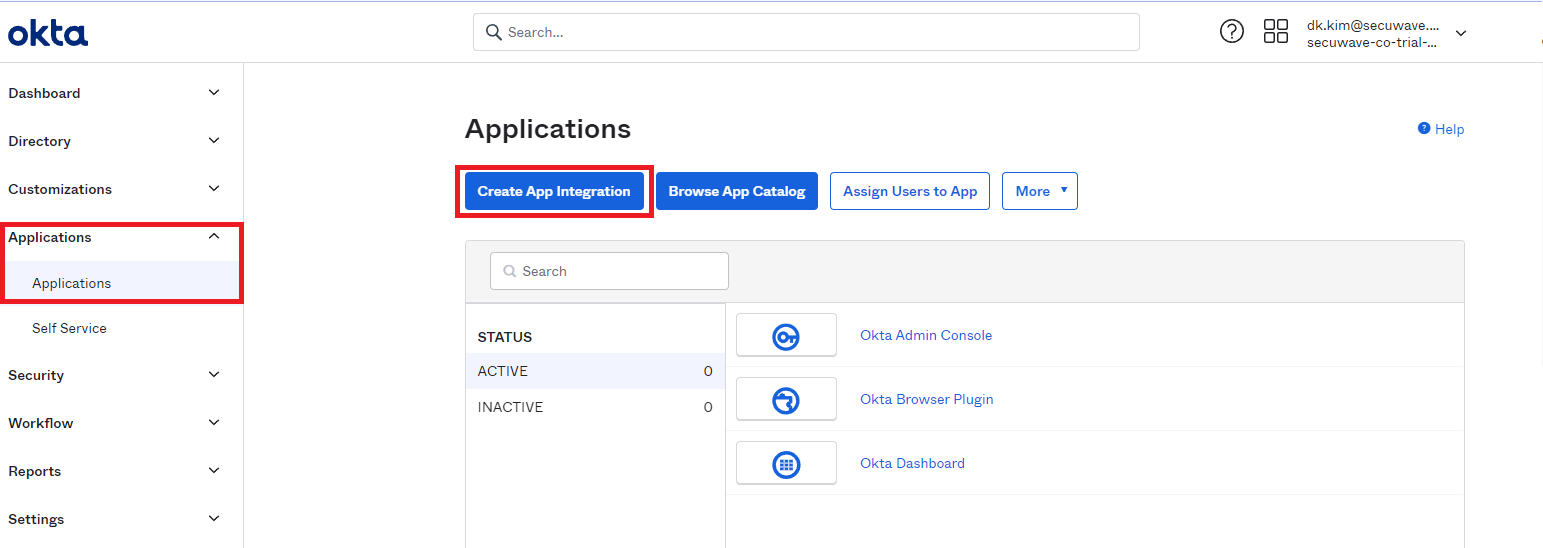

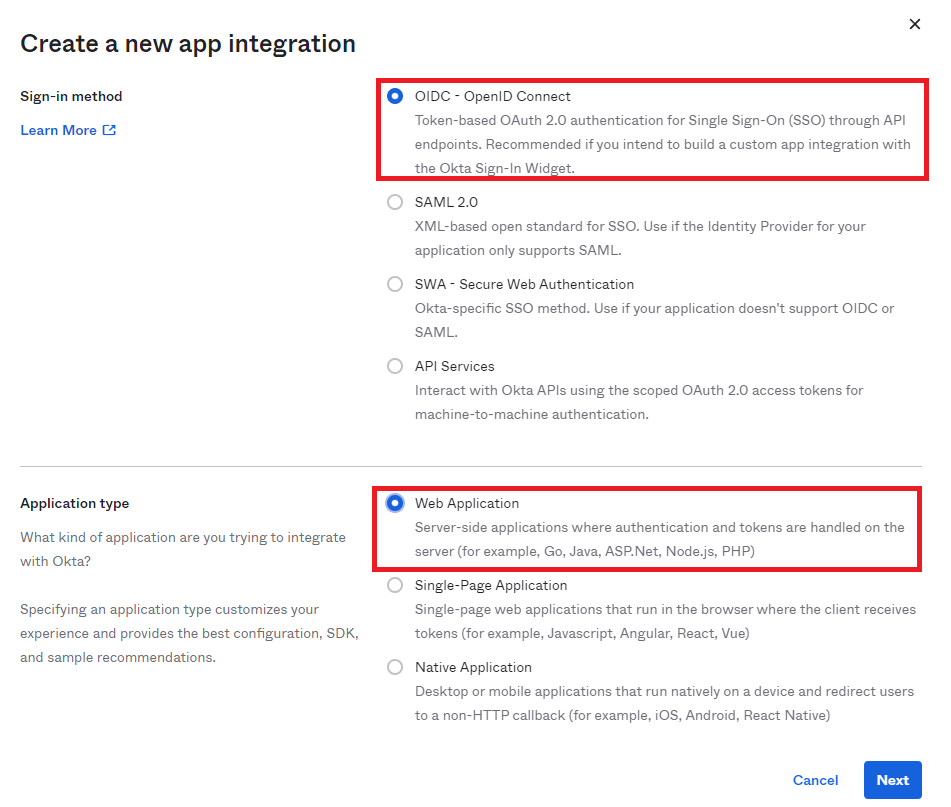

Application 추가

Apps 추가

Apps 추가

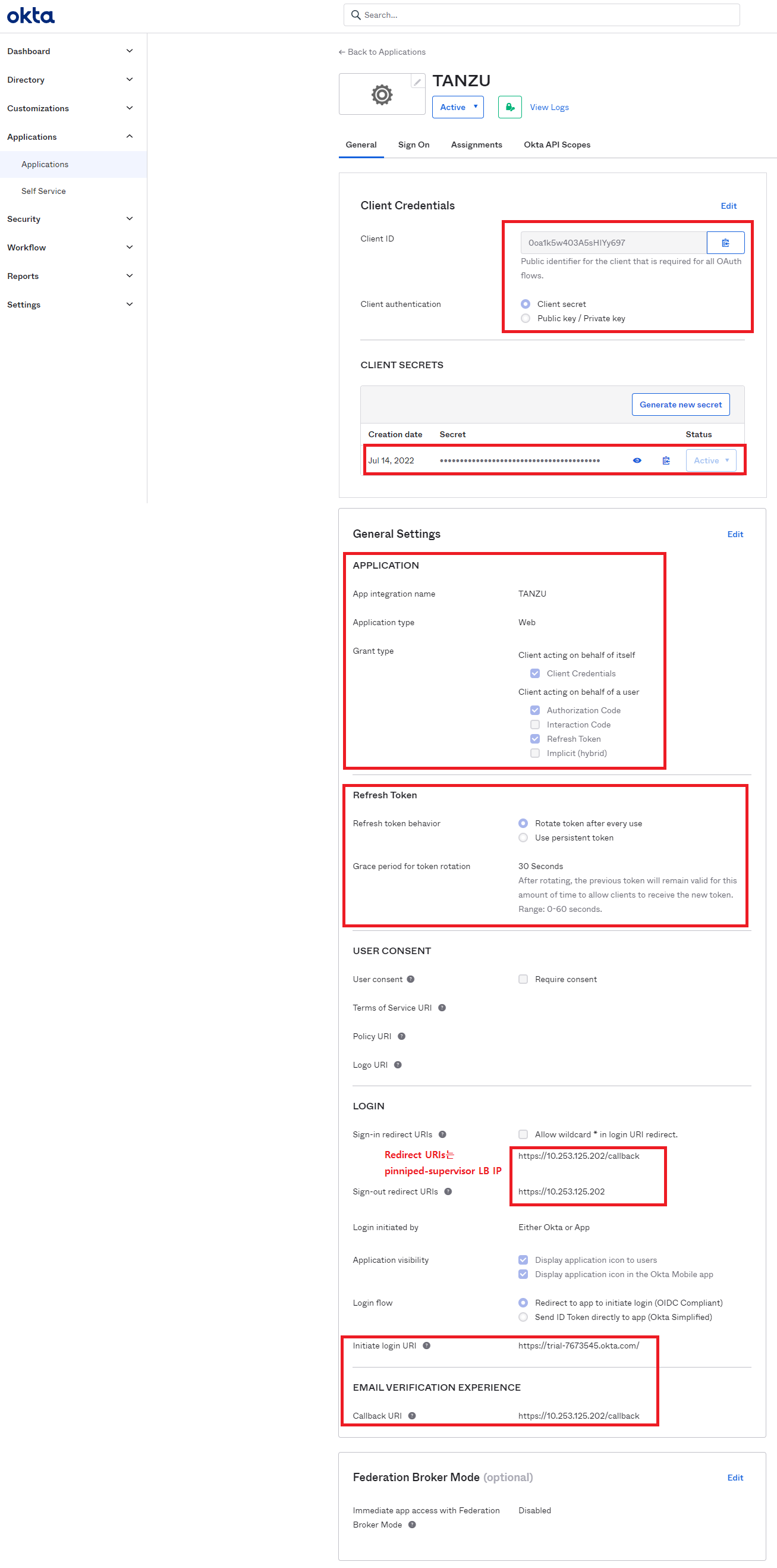

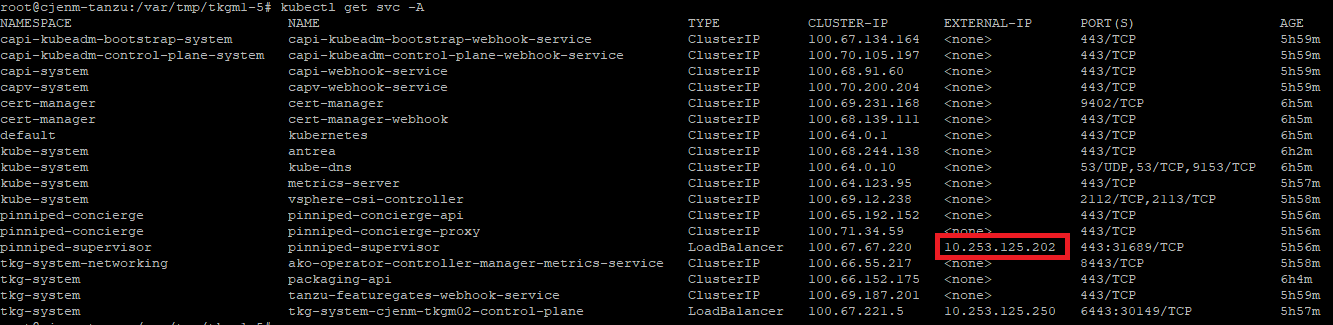

redirect URIs는 kubectl get svc를 통해 확인

Apps 추가

Redirect URIs 확인

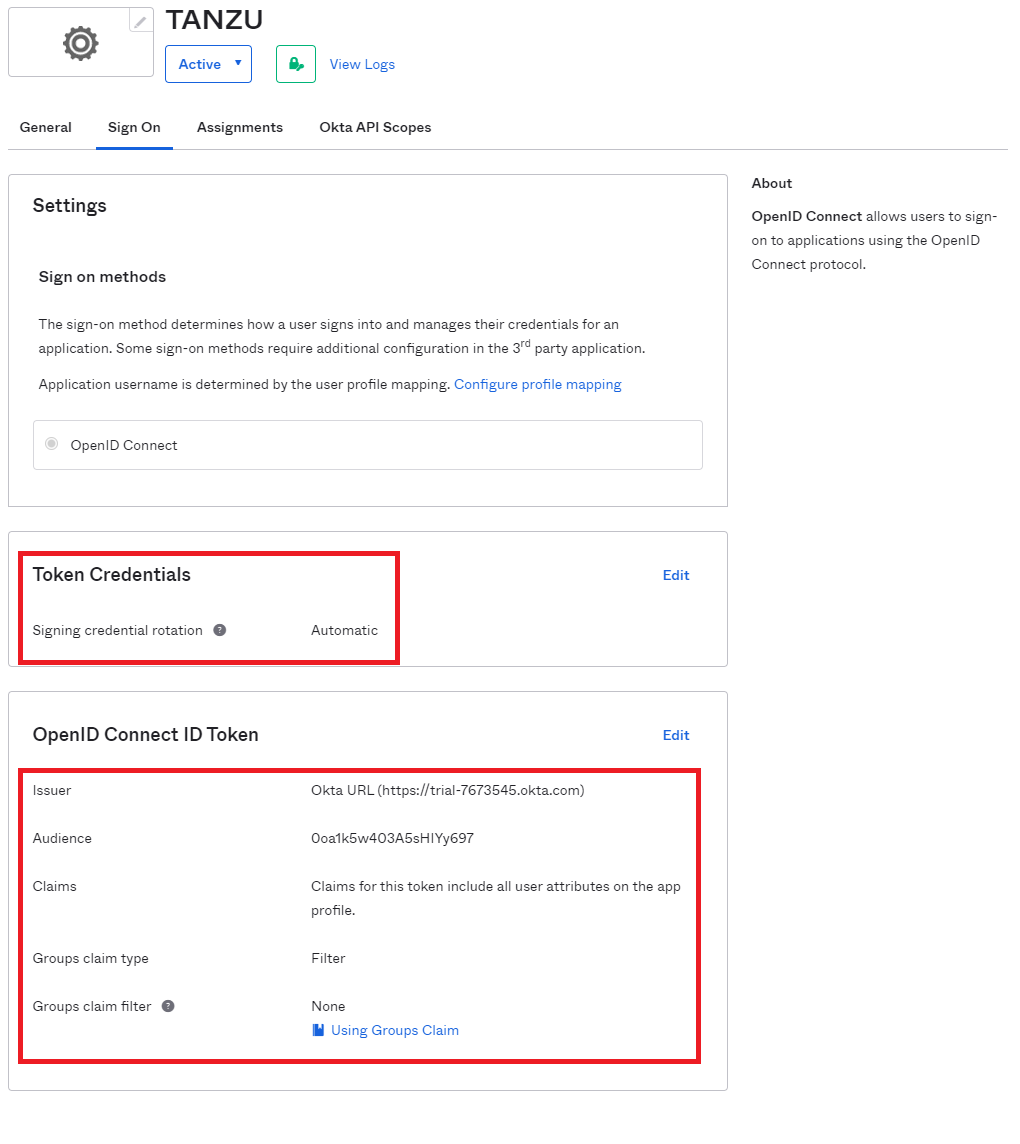

Sign On 수정

Group을 생성은 Optional

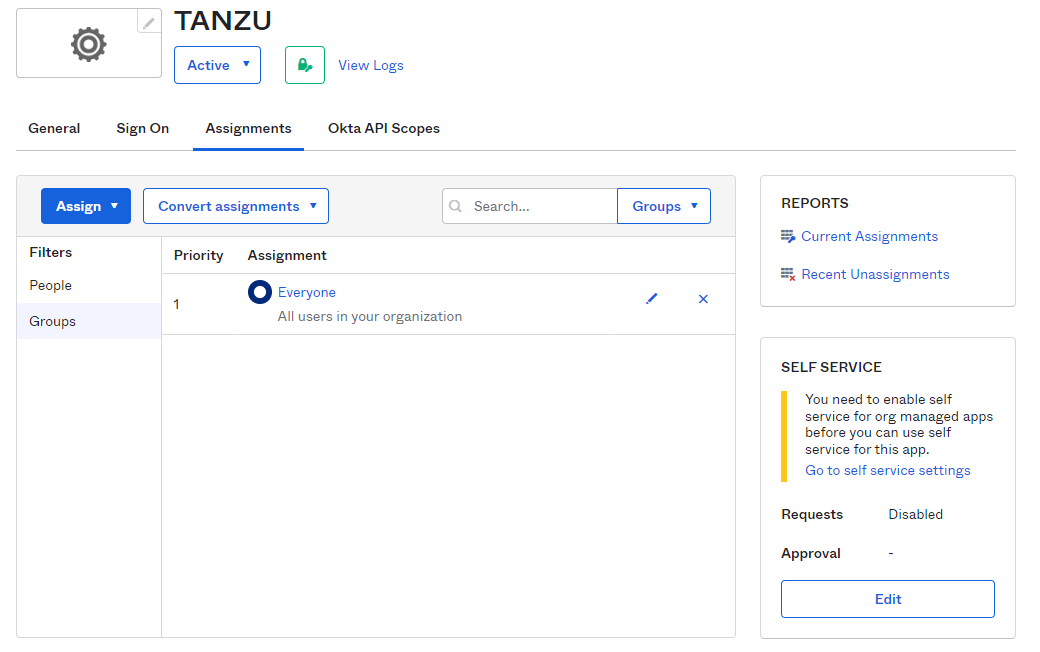

Groups 생성 및 Assignment

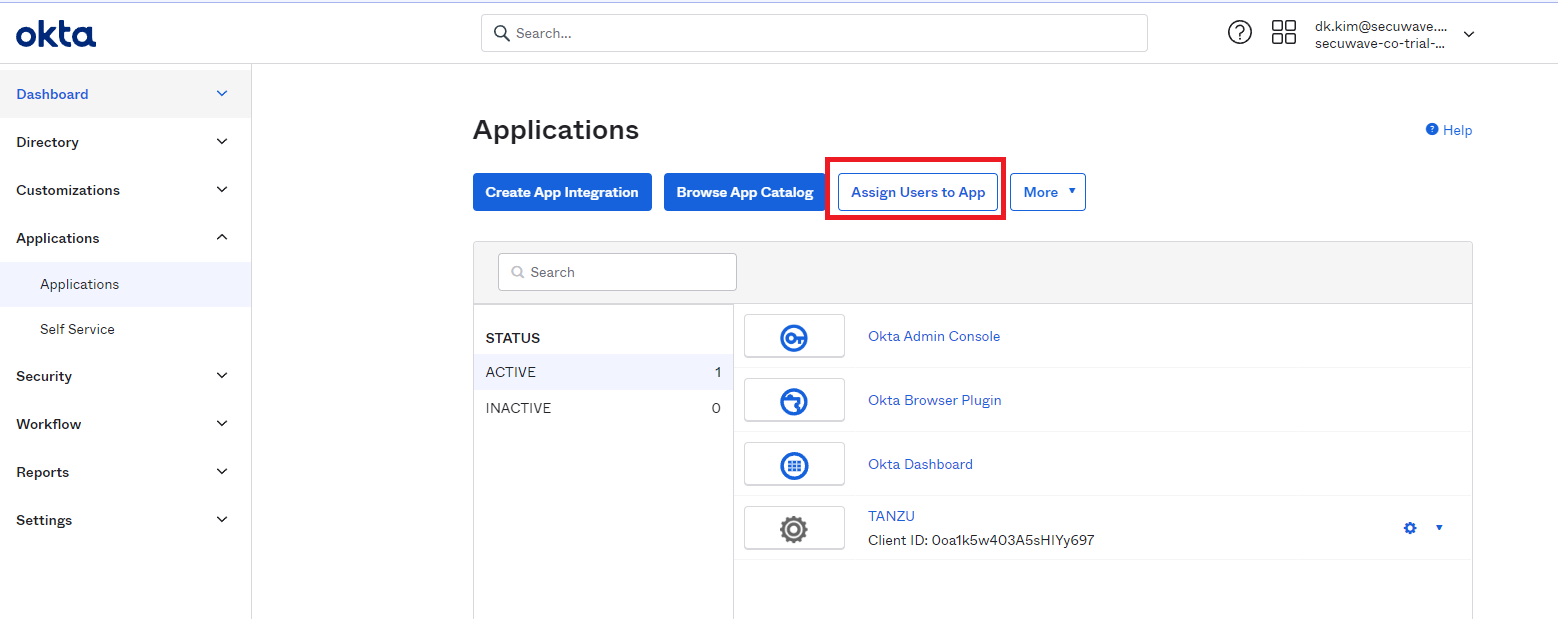

APP Assign

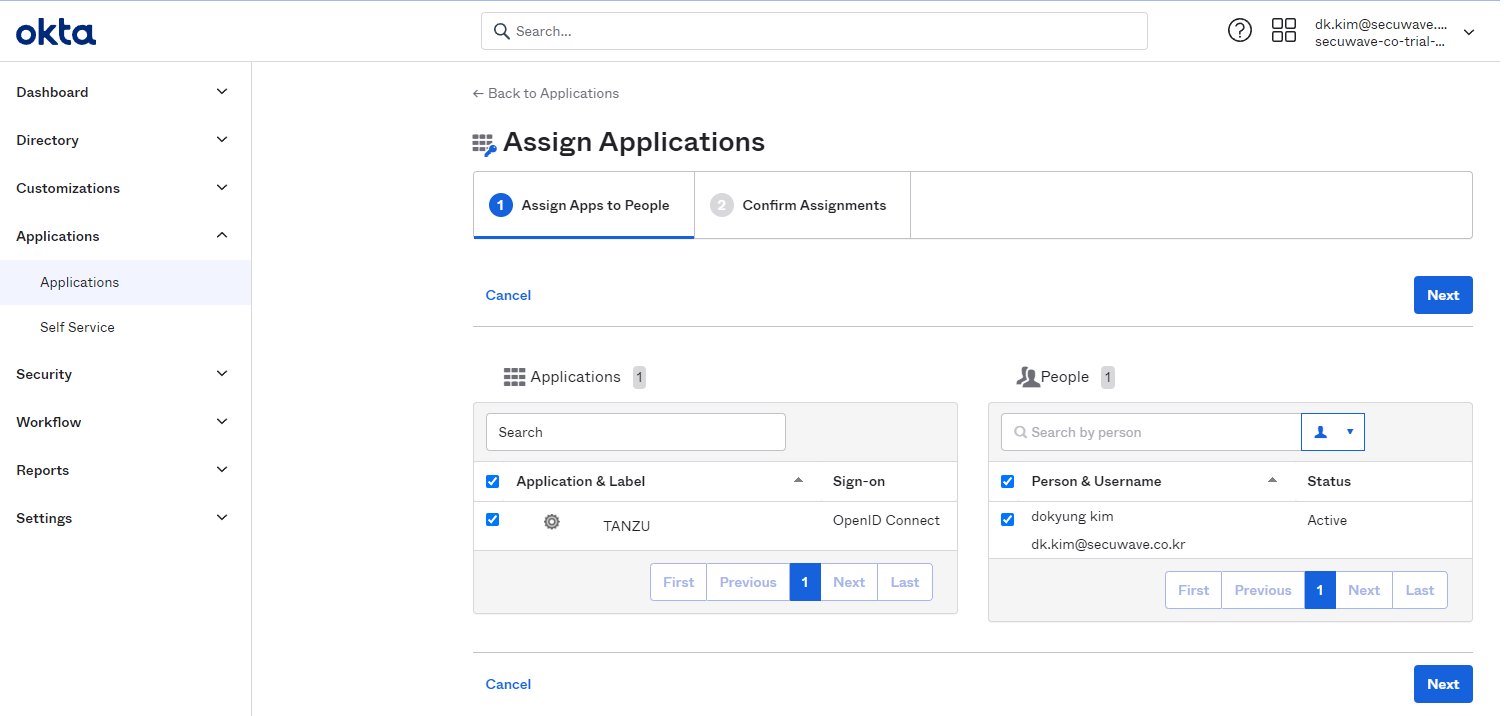

APP Assign

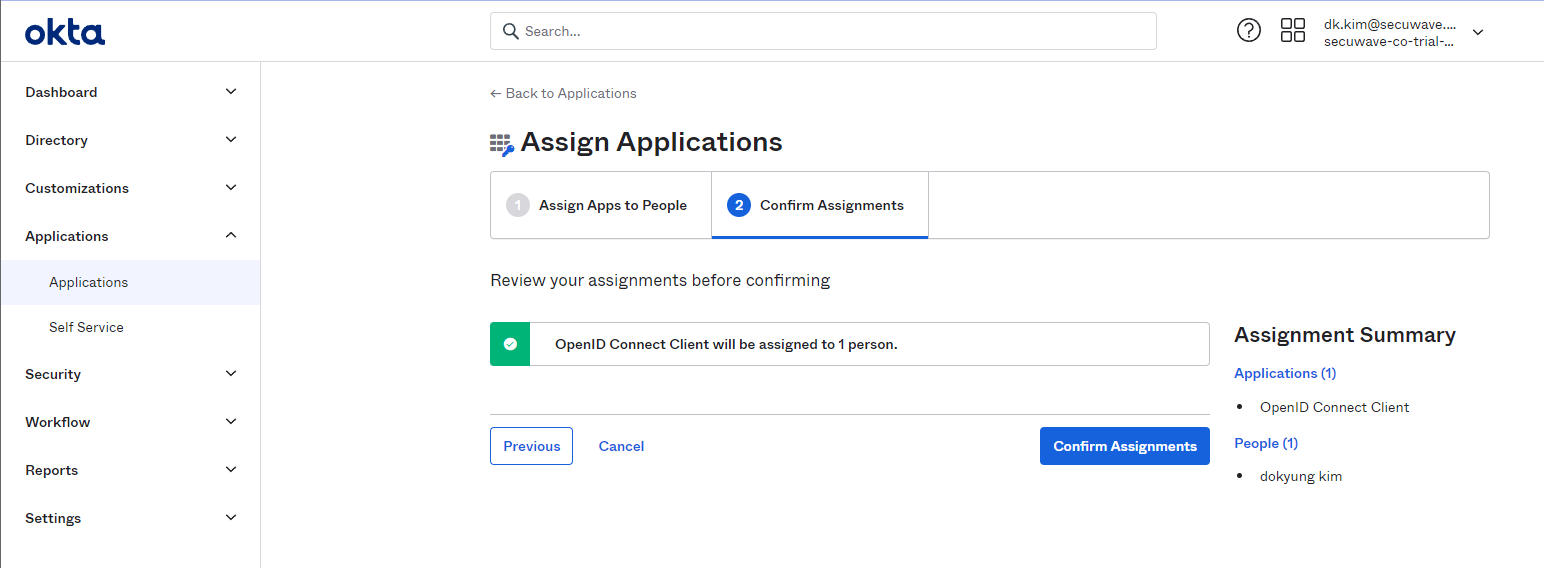

APP Assign

3. TANZU 구성

OIDC_IDENTITY_PROVIDER_CLIENT_SECRET를 base64로 변경 필요

|

|

TANZU MGMT 에서 OIDC 부분을 찾은 후 파일 수정

|

|

4. SA 생성 후 TEST

SA 생성

|

|

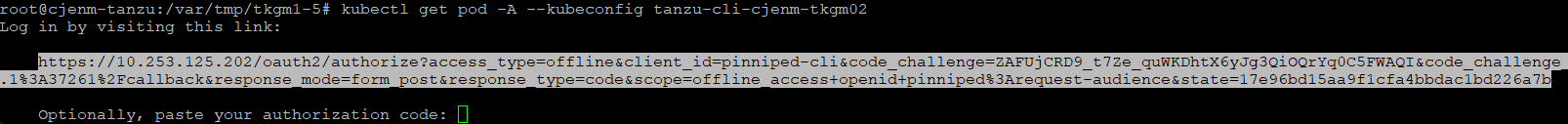

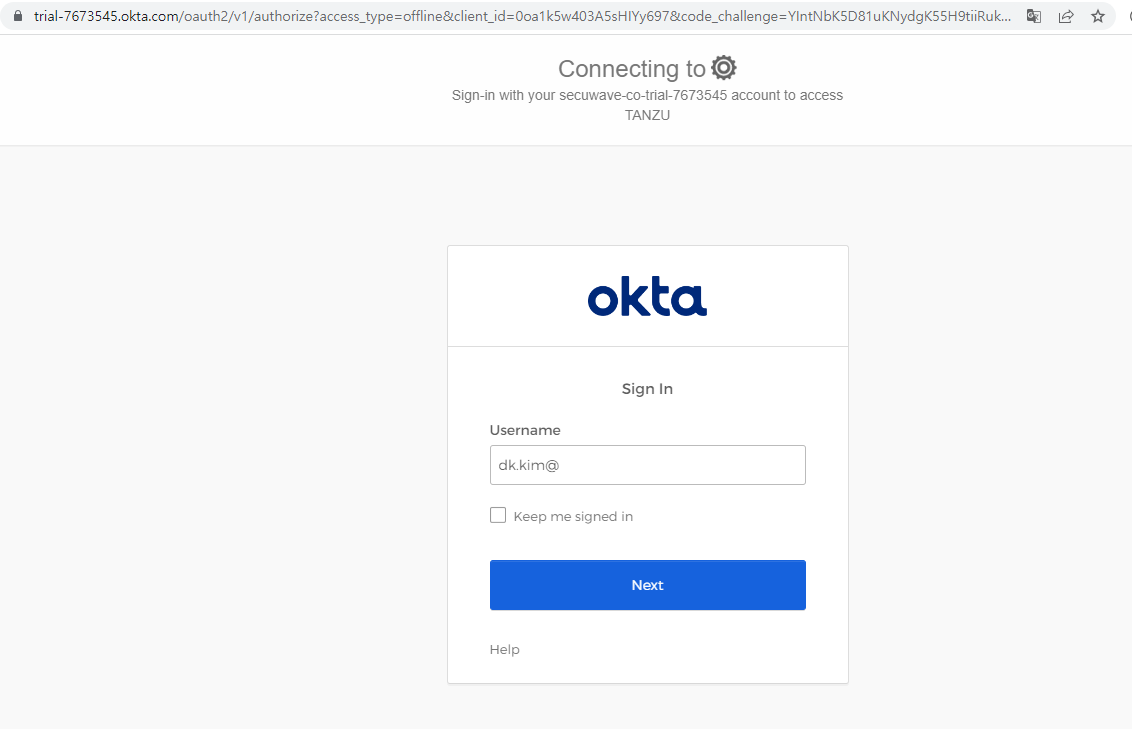

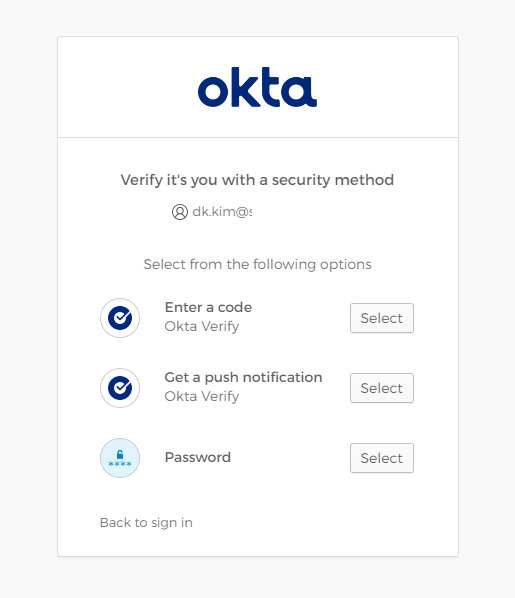

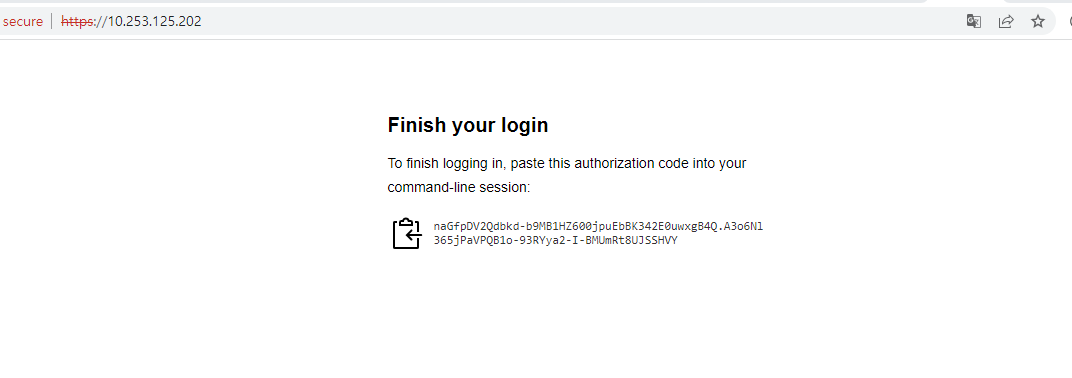

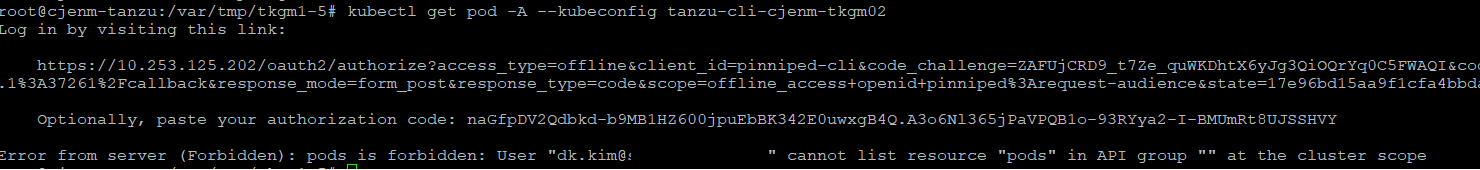

TEST

|

|

TEST

TEST

TEST

TEST

TEST